Aprovada por PDF

Preview Aprovada por

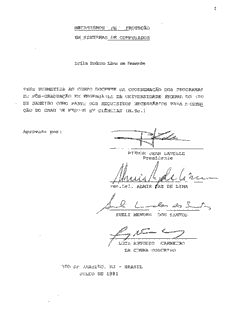

MECANISMOS DE PROTE~ÃO EM SISTEMAS DE COYPUTADOR LeiXa Scdero Lima de Rezende TESE SUBPlETIDA AO CORPO DOCENTE DA COORDENAÇÃO DOS PROGRAMAS DE PÓS-GRADUAÇÃO EM ENGENHARIA DA UNIVERSIDADE FEDERAL DO RIO DE JANEIRO COMO PARTE DOS REQUISITOS NECESSÁRIOS PAPA A @ZríFi-!l ÇÃO DO GRAU DE MESTRE EM CIÊNCIAS (M.Sc.) Aprovada por: PIERRE JEAN LAVELLE Presidente ~en.Cel. ALMIR $AZ DE LIMA SUELI MENDES DOS SANTOS J / LUIZ ANTONIO CARNEIRO DA CUNHA COUCEIRO - RIO DE JANEIRO, R3 BRASIL JULHO DE 1981 REZENDE, LEILA SODERO LI-MA DE Mecanismos de ~roteçãoem Sistemas de Computador (Rio de Janeiro) 1981. X I I I , 261p. 23,7 cm (COPPE-UFRJ, M.Scb, Engenharia de Sistemas, 1981) - Tese Universidade Federal do Rio de Janeiro. Faculdade de Engenharia 1. Mecanismos de proteção para a segu rança de dados em sistemas de computador .) I. COOPE/UFRJ 11. ~ i t u l o('s êrie) I Dedicamos este trabalho a todas as pessoas que sentiram em algum instante de sua vida :.as conse- quências de uma falha de proteção no computador. AGRADECIMENTOS Agradecemos a todas as pessoas que com despren- dimento nos transmitiram suas experiências legando 5 comunidade científica uma quantidade enciclopédi ca de artigos, sem os quais teria sido impossivei a realização desse trabalho. ~ambéma o professor Pierre _Jean Lavella por sua orientação objetiva e racional e ao professor Gerhard Schwarz por seu incentivo e desafio cons- tantes. RES UM0 Sistemas de computadores constituem alvo frequen- te de ataques para obtenção de ~rivilégiosa níveis pessoal, empresarial e nacional, são analisados os componentes de cada sistema de computador com o obje tivo de se identificar suas vulnerabilidades e propor salvaguardas. Um conjunto amplo de mecanismos depro teção em projeto ou em uso no mundo e apresentado, analisado e criticado. Finalmente, é proposta uma classificação desses mecanismos segundo padrães de discrecionaridade. ABSTFACT Computer systems constitue a frequent target o£ attack to achieve privileges at personnel, corporate and national levels. Computer systems components are analysed with the objective o£ identifying their vulnerabilities and propose safeguards. A wide range o£ protection mechanisms in project or in use at world is presented, analysed and criticised. Finally, a classification o£ those mechanisms is proposed, accord- ing to discrecionarity patterns. SIGLAS - ARP A Advanced Research Projects Agency - ARPANET ARPA Computer Network - CDC Control Data Corporation - DBMS Data Base Management System - FJCC Fall Joint Computer Conference - ICS Inventory Control System (IBM) - IMF Instalation Management System (IBM) - IMS Information Management System (IBM) - IPC Interprocess Comrnunication - JCL Job Control Language (IBM) - LNS Local Name Space (HYDRA) - MPC Master Control Program (Burroughs) - NB S National Bureau of Standards - NCC National Computer Conference - NOS Network Operating System NRCC National Research Concil of Canada - NSC Network Security Center - NSF National Science Foundation - OS/370 Operating System (1~M/370) - ROM Read Only Memory - SDC Systems Development Corporation - SJ CC Spring Joint Computer Conference - SRI Stanford Reseãrch Institute - TCP Transmission Control Protocol - TIP Terminal Interface~~Processor - UCC User Controled Cryptography VM/370 - Virtual- Machine (IBM/370) PALAVRAS EM INGLÊS Pedimos licença aos apologistas da lhgua portuguesa para exprimir sem aspas, apóstrofe ou itálico termos da lingua ingl-e sa que se tornaram corriqueiros no ambiente cientifico, para os quais a tradução ou é inexistente ou diminui poder para a pala- vra orisinal. Outros termos em inslês, não tão técnicos nemtão especif icos são utilizados entre apõst;ofes. A seguir, uma li-s t a das palavras em inglês que serão encontradas no texto: back-up label batch link b i t login buf f er loop ' 'bypass byte 'need-to-know' cache of f-line cal1 off set capability on-line clip ' one-way ' clust er output overf l8w dead-lock overhead default dump page-fault password entry-point ' pipe pointer facility 'pool' fault procedure front-door prof i l e f ront-end scheduler ' handshaking ' software hardware stack 'house-keeping' staf f stream input 1/0 tag j ob 'ticket ' 'turn-around' working-set ÍNDICEDE FIGURAS - Fig 2.1 Relação entre Seguranqa e Integridade da informação - Fig.3.1 mtriz de acesso em um universo de 3 sujeitos e 9 objetos Fig 3.2 - Estrutura interna de um mecanismo baseado em matriz de acesso - Fig 3.3 ~nstruç&sq ue modificam a matriz de acesso - Fig 3.4 Lista de capabilities de um job - Fig 3.5 Capabiiity etiquetada no sistema BCC-500 Fig 3.6 - Efeito da transmissão de capability na matriz de acesso - Fig 3.7 comparação entre mecanisms de capabilities e de listas de acesso 28 - Fig 3.8 Lista de chaves e fechaduras cm atributos de acesso Fig 3.9 - Wanism de chave-fechadura no C&-TSS Fig 4.1 - Níveis de classificação militares - Fig 4.2 Conjuntos de categorias militares - Fig 4.3 Elementos do modelo multinível Fig 4.4 - Níveis de arquitetura do sistema KSOS - Fig 4.5 Treliça de fluxo seguro de informaçÕes - Fig 5.1 Mapamento no mecanismo de memória virtual - Fig 5.2 Ehdereçamento no sistema IBM S/38 - Fig 5.3 ~iretóriosp ara arquivos permanentes - Fig 5.4 Um diretório paralelo ao organograma de uma empresa Fig 5.5 - cmparação entre segmentação lógica e fisica de um arquivo - Fig 6.1 Descritor de segmento - Fig 6.2 Segmnto de descritores - Fig 6.3 Descritor de segmento contendo número de anel - Fig 6.4 Capbilities de memória Fig 6.5 - Capabilities de entrada Fig 6.6 - Confinamento no I/Qd e uma procedure - Fig 6.7 ~peraçãon a Data BQrk Machine Fig 7.1 - ~omhiosd e execução em arquiteturas hierârquicas - Fig 7.2 ~nclusãod o softmre do VM/370 na hierarquia de um sistem - Fig 7.3 Hierarquia de processos e divisão da memÓria do RC 4000 - Fig 7.4 Arquitetura do UCLA SECüRE üNIX Fig 7.5 - Arquitetura do IWM/370 - Fig 7.6 Estrutura do KSOS Fig 8.1 e Testes de segurança para prccessamento de transação Fig 8.2 - Esquema de validação de acesso discrecionário Fig 8.3 - Grafo de autorização do sistema R - Fig 8.4 Operação de recuperação no UCLA INGRES ,- Fig 9.1 Vulnerabilidades de uma rede de ~0mpu@d~re~ - Fig 9.2 Aigori-hno de criptografia do DES - Fig 9.3 Transmissão de chaves entre dois nós de uma rede - Fig 9.4 visão do usuário da rede - Fig 9.5 Fluxo de dados em canais criptografados processo-a-processo - Fig 9.6 Configuração de m a rede cam NSC Fig 9.7 - conexão entre XSOÇ e rede multinivel - Fig A. 1 Arquitetura do PSOS Fig B.l - ~xtensõesd e objetos no HYDRA Fig B. 2 - Sistema distribuido MEDUSA Fig B .3 - organização de um CM - Fig B.4 Terminal multinivel do SIGMA Fig B. 5 - Configuração inicial do XNOS - Fig B.6 Lista de acesso de um arquivo no XNOS

Description: